In questi giorni, dopo diversi anni di azione, e diverse versioni di virus basati sul terribile Cryptolocker, le email di ogni utente sono state, e lo sono ancora oggi, invase di email che contengono files virulenti che se eseguiti comportano la perdita dei propri dati.

In questi giorni, dopo diversi anni di azione, e diverse versioni di virus basati sul terribile Cryptolocker, le email di ogni utente sono state, e lo sono ancora oggi, invase di email che contengono files virulenti che se eseguiti comportano la perdita dei propri dati.

L'azione del virus è stata resa sempre più accurata al fine di assicurarsi di arrecare il maggior danno possibile all'ignaro utente colpito. In questo articolo ci poniamo l'obiettivo di informare l'utente cibernauta sui rischi che si corrono e sulle soluzioni da adottare "PRIMA" che il virus colpisca.

In particolare ci concentriamo sulla nuova versione appena annunciata che si presenta con credenziali molto più aggressive: CryptoWall.

Da un'analisi fatta da Nathan Scott, CryptoWall 4.0, come le precedenti versioni, si diffonde attraverso la distribuzione massiva di email. La email infettante contiene un file ZIPPATO (.zip) proveniente da persone note oppure link a siti web noti come DHL, Enel, TIM, etc.... Sia il file Zip, che il link da cliccare, eseguono il download di un file JavaScript che se eseguito effettua un download nella cartella di Windows %Temp% ed esegue il virus.

CryptoWall 4.0 ha le stesse caratteristiche di installazione e di comunicazione tra il PC della vittima ed il server di Comando e di Controllo. Durante la comunicazione con il proprio server di Comando e Controllo, CryptoWall 4.0 continua ad utilizzare un protocollo di comunicazione criptato con algoritmi RC4. Il virus continua a creare una chiave di decifrazione unica, criptata con algoritmo MD5 basata sulle informazioni del computer vittima dell'attacco. Infatti sono elaborate informazioni come il nome del computer, il serial number del "volume" (il disco logico utilizzato nel computer), le informazioni del processore e la versione di Sistema Operativo. Come i suoi predecessori, quando viene installato, CryptoWall 4.0 inietterà se stesso all'interno di Explorer.exe e disattiva l'opzione di System Restore, cancella le Shadow Volume Copies di tutti i dischi, ed usa bcdedit per disattivare "Windows Startup Repair".  A questo punto si inietterà all'interno del file di sistema svchost.exe e avvierà la criptazione dei tutti i dati sul disco locale, sui dischi removibili connessi al computer e sui dischi di rete mappati come dischi locali nel computer encrypted-filesinfettato. Dopo aver eseguito la criptazione completa dei file, apre il file txt contenente le note che informano l'utente che il proprio computer è stato criptato ed il contenuto è stato perso a meno che non si paghi il riscatto.

A questo punto si inietterà all'interno del file di sistema svchost.exe e avvierà la criptazione dei tutti i dati sul disco locale, sui dischi removibili connessi al computer e sui dischi di rete mappati come dischi locali nel computer encrypted-filesinfettato. Dopo aver eseguito la criptazione completa dei file, apre il file txt contenente le note che informano l'utente che il proprio computer è stato criptato ed il contenuto è stato perso a meno che non si paghi il riscatto.

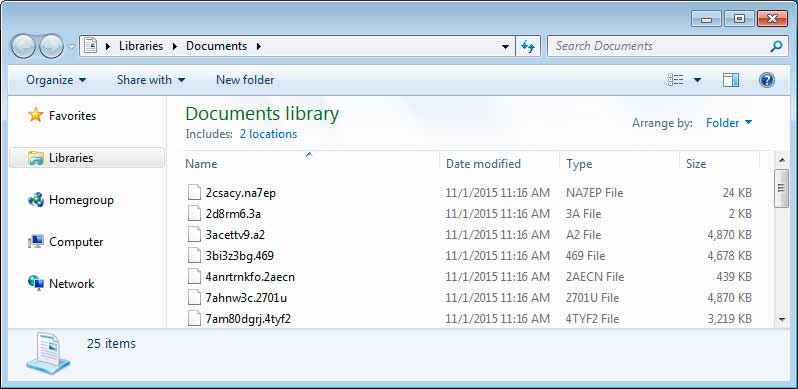

In quest'ultima versione l'azione del virus si è estesa anche ai nomi dei file. Infatti, oltre a criptare il contenuto dei file, sono cifrati anche i nomi dei file rendendo molto difficoltoso il recupero in quanto non è più riconoscibile dal nome degli stessi il tipo di file contenuto in precedenza.

La cartella dei file criptati apparirà come nella figura affianco. Come è possibile notare, leggendo la lista dei file non è possibile capire cosa contenessero precedentemente i files.

E' evidente, quindi, che le azioni da intraprendere per recuperare i files diventano quasi proibitive se non impossibili. Al momento sia la versione 3.0 del virus, noto come TeslaCrypt, così come la nuova versione 4.0, non possono usufruire di strumenti che diano la possibilità di recuperare i files. Non resta altro, quindi, che agire in modo da prevenire tali disastri prima che sia troppo tardi.

In questo articolo, quindi, indichiamo quali sono le azioni da intraprendere affinché i dati siano al sicuro. Queste indicazioni, seppure di semplice intuizione, ancora oggi risultano essere poco seguite al punto che il tasso di incidenza del virus è molto elevato così come la percentuale di quanti desistono nel recupero dei dati preferendo perdere tutto. A tal proposito vorremmo evidenziare i problemi generati ad un'azienda che deve affrontare le conseguenze del virus: fermo macchina per diversi giorni oltre, nella peggiore delle situazioni, alla perdita totale dei dati che può essere compensata da quanto rimane nelle carte stampate.

Come prevenire prima di curare?

Le soluzioni da adottare consistono, in modo semplice, nella protezione della propria rete LAN e nel salvataggio dei dati. Questi obiettivi si possono raggiungere solo adottando le soluzioni indicate di seguito:

- FIREWALL Aziendale: Il firewall è un apparato di rete a cui è demandato il controllo del traffico di dati da e verso la propria rete aziendale. Solitamente, nelle realtà medio piccole, la sicurezza della rete aziendale è demandata al modem dell'operatore telefonico. Questo apparato è indicato solo per assolvere ad un compito che consiste nella connessione alla rete internet. Spesso i modem sono apparati molto semplici con poche possibilità di implementare regole di controllo, a volte telegestiti dallo stesso operatore. Non è possibile delegare la sicurezza aziendale ad un apparato che non si controlla e che, se si decidesse di cambiare operatore, può essere sostituito con un altro apparato di un altro operatore. La strada da percorrere, invece, è quella di adottare un proprio Firewall aziendale dove sono fissate e gestite le regole di accesso alla rete internet. Tali regole resteranno valide anche se si decidesse di cambiare operatore telefonico. Tra i prodotti disponibili sul mercato, devono essere preferiti quei prodotti che consentano di implementare regole di controllo del flusso dati basato anche su software antivirus e anti-spam, e non semplice port forwarding.

- Antivirus: l'adozione di un buon antivirus sulle postazioni dell'azienda deve rappresentare un punto di partenza per ogni infrastruttura informatica aziendale. Purtroppo l'antivirus si percepisce come una tassa da pagare annulamente piuttosto che uno strumento di supporto. Chi ragiona in questo modo ricorre a soluzioni gratuite scaricabili da internet. Purtroppo le soluzioni gratuite non sono complete e sono facilmente bypassate dai virus e dagli spyware. Un buon antivirus rappresenta un primo passo verso la sicurezza aziendale.

- Sistema di Backup: Il Backup dei dati aziendali dovrebbe essere il primo sistema informatico da attivare ma in molte realtà aziendali non è presente oppure è realizzato con sistemi di fortuna e poco strutturati, come per esempio un semplice Hard Disk esterno su porta USB. Come si può notare, il virus colpisce anche le unità che sono direttamente connesse al computer infettato, quindi la soluzione dell'Hard Disk esterno non è utile a meno che non ci si preoccupi di disconnettere il supporto dal computer dopo aver effettuato i backup. Oggi è necessario utilizzare sistemi di backup esterni connessi alla rete, non mappati come dischi di rete sui vari PC, che abbiano al loro interno sistemi software di backup automatico in grado di prelevare i dati dalle varie postazioni.

Da quanto detto, emerge che per essere coperti dai rischi di infezione di virus molto pericolosi è necessario adottare soluzioni ormai alla base della sicurezza aziendale che non richiedono investimenti molto onerosi. Ovviamente tale suggerimenti verranno condivisi ma non adottati ma allo stesso tempo imprecati nel momento in cui ci si trova difronte al disastro.

Contattaci

Inviaci una richiesta di informazione, saremo lieti di risponderti o fissare un appuntamento

Dove siamo

Città: Bisceglie (BT)

Indirizzo: Corso Umberto I 155

Imail: info@sudcomputer.it

Tel: 0.808.807.809

Inviando la richiesta si conferma di aver letto la nostra Informativa sulla privacy